- 9.7 攻击路由器

9.7 攻击路由器

前面介绍的各种工具,都是通过直接破解密码,来连接到无线网络。由于在一个无线网络环境的所有设备中,路由器是最重要的设备之一。通常用户为了保护路由器的安全,通常会设置一个比较复杂的密码。甚至一些用户可能会使用路由器的默认用户名和密码。但是,路由器本身就存在一些漏洞。如果用户觉得对复杂的密码着手可能不太容易。这时候,就可以利用路由器自身存在的漏洞实施攻击。本节将介绍使用Routerpwn工具实施攻击路由器。

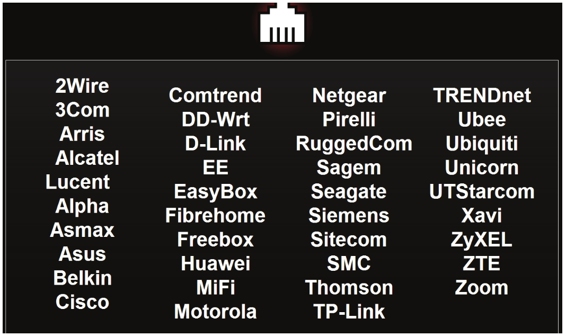

Routerpwn可能是使用起来最容易的一个工具。它用来查看路由器的漏洞。Routerpwn不包括在Kali中,它只是一个网站。其官网地址为http://routerpwn.com/。该网站提供的漏洞涉及很多厂商的路由器,如图9.42所示。

图9.42 Routerpwn主页面

从该界面可以看到有很多厂商的路由器,如国内常用的D-Link、Huawei、Netgear和TP-Link等。根据自己的目标路由器选择相应生产厂商,这里选择TP-Link,将显示如图9.43所示的界面。

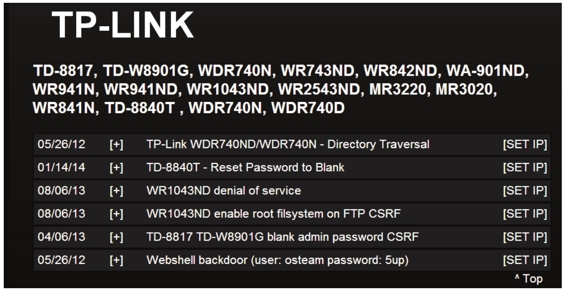

图9.43 支持的型号及漏洞

从该界面可以看到支持有十六种型号的TP-LINK路由器及可利用的漏洞。在路由器漏洞列表中显示了漏洞日期、漏洞描述信息和一个选项[SET IP]。该选项是用来设置目标路由器的IP。

【实例9-6】利用Webshell backdoor漏洞,获取一个远程路由器(本例中路由器IP地址为192.168.0.1)命令行。具体操作步骤如下所示。

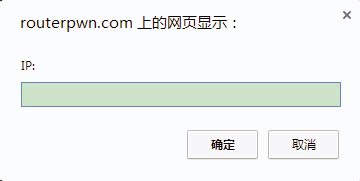

(1)在图9.43中单击[SET IP]按钮,将弹出一个对话框,如图9.44所示。

图9.44 输入目标路由器IP地址

(2)在该对话框中,输入要攻击的路由器的IP地址。然后单击“确定”按钮,将弹出如图9.45所示的对话框。

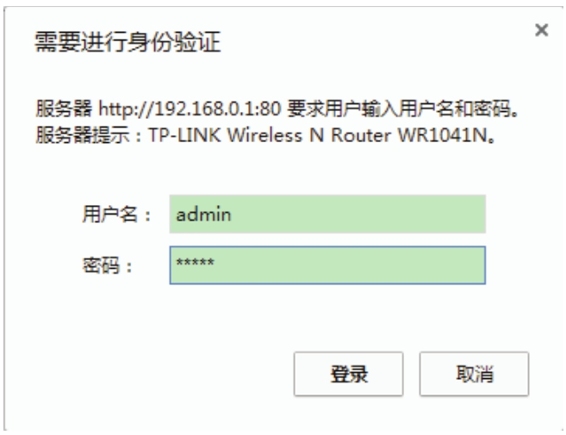

图9.45 登录路由器对话框

(3)在该界面输入登录路由器的用户名和密码,一般路由器默认的用户名和密码是admin。然后单击“登录”按钮,将显示如图9.46所示的界面。

图9.46 命令行界面

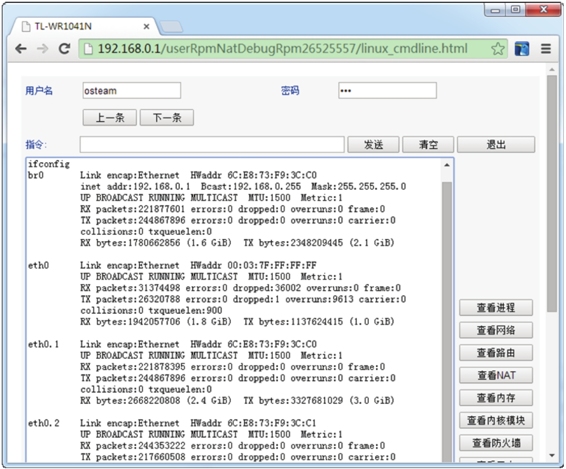

(4)此时,在该界面可以执行一些查看路由器信息的命令,如查看进程、网络、路由表和NAT等。或者直接单击图9.46中右侧栏的按钮查看相关信息。在该界面执行命令时,需要输入用户名和密码。这里的用户名和密码是Routerpwn网站中Webshell backdoor漏洞提供的用户名和密码(osteam和5up)。例如,单击“查看网络”按钮,将显示如图9.47所示的界面。

图9.47 路由器的网络连接信息

(5)从该界面可以看到路由器中,所有连接的网络接口信息,如接口的IP地址、MAC地址和传输速率等。如果想要通过执行命令查看,则在指令框中输入ifconfig命令。然后单击“发送”按钮,如图9.48所示。

图9.48 运行命令查看网络信息

(6)在该界面单击“发送”按钮后,输出的信息和图9.47中的信息一样。

原文: https://wizardforcel.gitbooks.io/daxueba-kali-linux-tutorial/content/57.html